不正アクセスやランサムウェアのようなデータを狙うマルウェアの増加に伴い、企業は境界型防御だけに頼ることができなくなっています。ひとたび情報漏洩が発生すると、漏洩したデータの特定、関係者への説明など、事後対応のコストは非常に大きいものとなります。そのためデータそのものを情報漏洩から守る対策を進める必要が出てきています。

DXCテクノロジーはそのお手伝いをいたします。

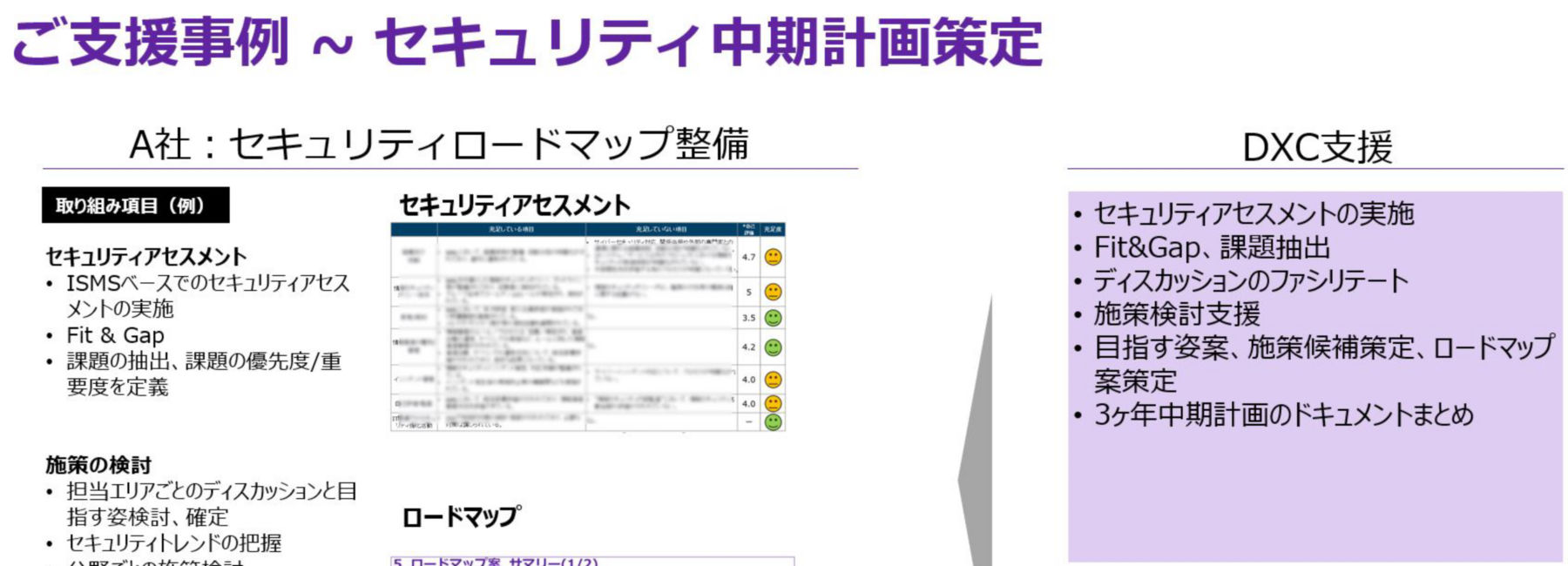

サービス一覧

情報漏洩対策・データ保護コンサルティング

近年では従来からの境界型防御だけではサイバー攻撃から防御できない状況となっており、「ゼロトラスト」という概念が提唱されました。その名の通り「全てを信頼しない領域」とし、守るべき「データ」へのアクセスを「全て信頼しない」ことにより、全ての通信に対して検知や認証を行うことで実現する情報セキュリティの考え方です。

機密情報の取り扱いをルールのみで徹底することは非常に困難で、これまでも情報漏洩事故は数多く発生しています。ゼロトラストの概念のもと、データの取り扱いリスクを正しく判断し、ソリューションの適切な導入によって対策を支援します。

情報資産の管理ルール策定:検討ポイント

取り扱っている情報資産としてどのような種類のものがあるか? 漏洩した場合のリスクやインパクトが定義されているか? それらが働き方の変化や運用形態に即したものになっているか? 従業員が理解できる形になっているか? これらを再確認し、再定義する必要がある。

マル秘、機密 などの情報資産の機密区分が、適切に定義されているか? 形骸化したものになっていないか? 従業員が理解できているか? について再確認し、社員が理解できる形で定義をし直す、同時に啓蒙施策も含めて検討を行う必要がある。

文書の保管場所や、ファイルの保存先、文書に対するラベル付け、暗号化、社外への転送に関するルールなど、機密区分に応じて設定されるべき。これらが現時点でどのようになっているか? 運用に即したものになっているか? 形骸的なものになっていないか? 働き方の変化に対応できているか?など再確認して検討する必要がある。

社員や協力会社社員が、社内から情報を不正に持ち出す際のルートにどのようなものがあるかを把握し、ルールに応じて現時点でどのような対策がされているか? 抜け道はないか?リスクをどのように回避するかを確認しておく必要がある。

社員や協力会社社員による内部不正、情報漏洩を現時点でどのようにモニタリングしているか? 懲罰ルールは整備されているか? を確認する。今後のモニタリング施策としてどの部署、どのような頻度、どんなモニタリングを行っていくか検討していく。

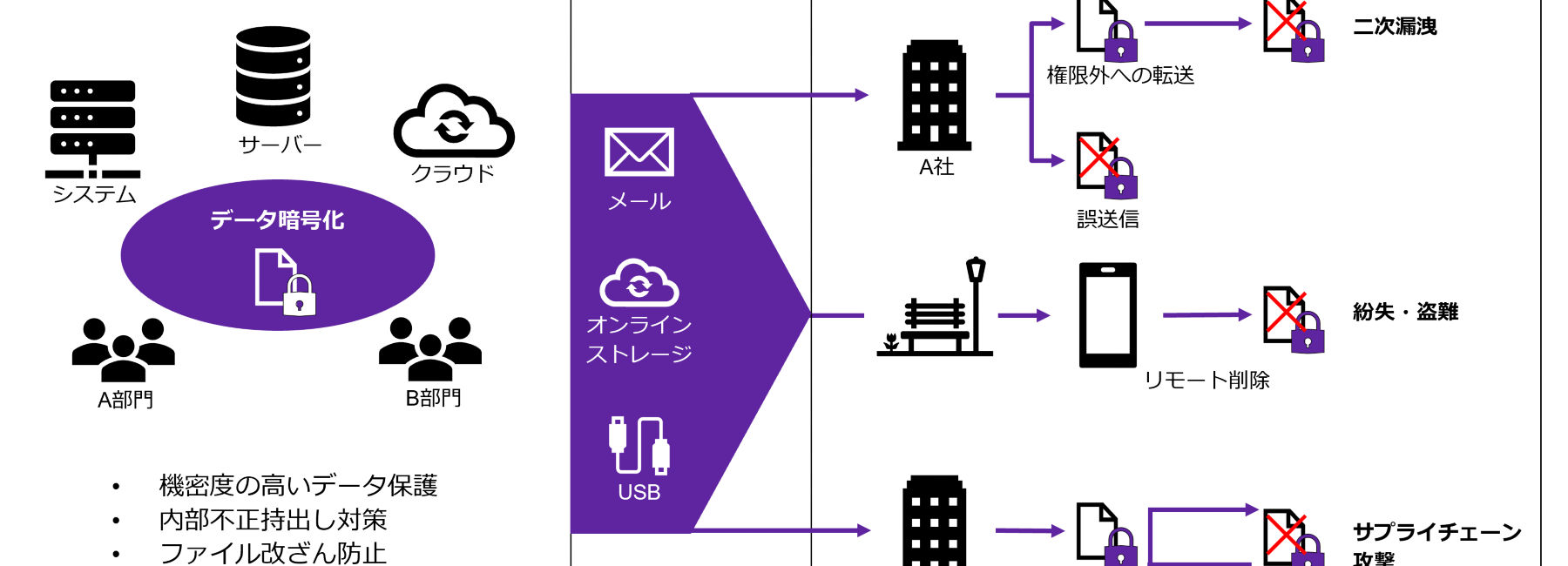

情報漏洩ルートの特定

クラウド利用の推進、リモートワークの常態化にて、データの保存場所や他社社員とのコミュニケーション方法が多様化される中、情報漏洩リスクの全体像を把握した上で、対策を行うことが肝要です。

アピールポイント

- デジタル資産の保護がシステムにより可能になる

- 情報が適切に保護され、漏洩事故の低減が期待できる

- 情報漏洩ルートの全体像を把握し、ルールの再定義とあわせた総合的な対策を検討できる

DLPソリューション

近年では、クラウド化に伴うアクセス経路の変化、複数デバイスの利用によるアクセスデバイスの多様化などにより、従来からの境界型防御だけではサイバー攻撃からデータを保護することが困難になっています。

どのようなネットワーク環境にあっても重要なデータを保護する仕組みを構築し、データアクセスの正当性が検証できる仕組みづくりが求められています。

DLP (Data Loss Prevention) による情報漏洩対策

- 機密情報や重要データを社内ネットワークから外へ漏洩させないための対策

- 特定のデータの持ち出しやコピーを検知し、自動的にブロックする

サイトへのアップロード禁止、メール転送(添付)不可、USB利用不可、印刷禁止、コピー禁止、インタネット利用制限他のポリシーを適用できる

アピールポイント

- システムにより重要なデータの外部への漏洩から保護できるようになる

- データアクセスが正当であることを検証し、不正を検知することができるようになる

- 重要なデータを特定することで保護対象を絞ることができる

IRM ソリューション

近年では、クラウド化に伴うアクセス経路の変化、複数デバイスの利用によるアクセスデバイスの多様化などにより、保護すべきファイルへのアクセスを従来からの境界型防御だけで保護することが困難になっています。

マイクロソフトオフィス製品においては、コンテンツ保護機能を有効にすることで、許可された利用者のみがファイルやメールを使用できる仕組みを構築することができ、たとえばダウンロードされたファイルが権限を持たない利用者に閲覧される可能性を下げることができます。

IRM (Information Rights Management) によるデータ暗号化

- ファイルを暗号化した上で、ユーザーごとに操作権限を付与し、その利用状況を管理するための仕組み

- ファイル暗号化、アクセス権限の付与、リモート削除

アピールポイント

- 重要なファイルやメールに使用制限をかけられるようになる

- 重要で保護すべき内容が含まれている可能性があるファイルを見つけられるようになる